SNORT

EPEL 저장소 추가

[root@localhost ~]# yum -y install epel-release

Snort 설치 전 의존성 패키지 설치(EPEL 저장소 이용)

- 설치 되어 있는 패키지 확인

[root@localhost ~]# rpm -q gcc flex bison zlib zlib-devel libpcap libpcap-devel pcre pcre-devel libdnet libdnet-devel tcpdump

패키지 설치

[root@localhost ~]# yum install gcc flex bison zlib zlib-devel libpcap libpcap-devel pcre pcre-devel libdnet libdnet-devel tcpdump

metalink오류 발생시

# vi /etc/yum.repos.d/epel.repo

[epel]

name=Extra Packages for Enterprise Linux 6 - $basearch

baseurl=http://download.fedoraproject.org/pub/epel/6/$basearch

#mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-6&arch=$basearch

Snort 설치 - Step 1(Download & Install)

[root@localhost ~] # cd /usr/local/src

[root@localhost src] # wget https://www.snort.org/downloads/snort/daq-2.0.6.tar.gz

[root@localhost src] # wget https://www.snort.org/downloads/snort/snort-2.9.8.3.tar.gz

[root@localhost src] # tar xvfz daq-2.0.6.tar.gz

[root@localhost src] # cd daq-2.0.6

[root@localhost daq-2.0.6] # ./configure && make && sudo make install

[root@localhost src] # cd ..

[root@localhost src] # tar xvfz snort-2.9.8.3.tar.gz

[root@localhost src] # cd snort-2.9.8.3

[root@localhost snort-2.9.8.3] # ./configure --enable-sourcefire && make && sudo make install

설치 확인

[root@localhost ~] # snort –V

[root@localhost ~] # snort --daq-list

Snort 설치 - Step 2(Rule Download)

- 홈페이지 Step3 Registered rules 탭 참조

- 다운로드 링크 뒤에 자신의 oinkcode 추가

- [root@localhost src] # wget https://www.snort.org/rules/snortrules-snapshot-

2983.tar.gz?oinkcode= -O snortrules-snapshot-2983.tar.gz

# mkdir /etc/snort Snort //설정 및 룰 파일 경로 생성

# cd /etc/snort //현재 경로 변경

# cp /usr/local/src/snort-2.9.8.3/etc/* . //Snort 기본 설정 파일 복사

# tar -zxvf /usr/local/src/snortrules-snapshot-2983.tar.gz -C /etc/snort/ //룰 파일 압축해제

# cp ./etc/* . //룰 파일 내 설정 파일 복사

# touch /etc/snort/rules/white_list.rules //Whielist 룰 파일 생성

# touch /etc/snort/rules/black_list.rules //Blacklist 룰 파일 생성

Snort 설치 - Step 3(Rule Install & Configure)

- Snort 설정 파일 수정

# vim /etc/snort/snort.conf

▪ snort가 탐지할 출발지 및 목적지에 대한 IP 범위 설정

▪ 각 룰 파일이 저장된 디렉토리 설정

Snort 설치 - Step 4(사용자/그룹 생성 및 권한 설정)

- Snort Guide 참고

- Snort 사용자 계정 추가

# useradd snort -u 40000 -d /var/log/snort -s /sbin/nologin -c SNORT_IDS

// nologin -> 쉘이 없는 유저. snort 라는.

소유권 및 권한 설정

[root@localhost ~] # cd /etc/

[root@localhost etc] # chown -R snort:snort snort

[root@localhost etc] # chmod -R 700 snort

[root@localhost etc] # cd /usr/local/src

[root@localhost src] # chown -R snort:snort daq-2.0.6 snort-2.9.8.3 snort_dynamicsrc

[root@localhost src] # chmod -R 700 daq-2.0.6 snort-2.9.8.3 snort_dynamicsrc

[root@localhost src] # cd /usr/local/lib

[root@localhost lib] # mkdir snort_dynamicrules

[root@localhost lib] # chown –R snort:snort snort* pkgconfig

[root@localhost lib] # chmod –R 700 snort* pkgconfig

[root@localhost lib] # cd /usr/local/bin

[root@localhost bin] # chown –R snort:snort daq-modules-config u2*

[root@localhost bin] # chmod –R 700 daq-modules-config u2*

Snort 설치 - Step 5(설정 확인)

- 설정 확인(성공 시 다음과 같이 Successfully가 포함된 문구가 나옴)

- #snort -T -i eth0 -u snort -g snort -c /etc/snort/snort.conf

설치 끝났으면

조용한데로 이동해서 실습해보기.

# vi /etc/sysconfig/network-scripts/ifcfg-eth0

ip 주소 설정 없애주고, settings 가서 네트워크 vmnet3 로 바꿔주기.

# service network restart

Snort 실행

- 기본 실행(Packet Sniffing 모드)

▪ # snort

- 초기화된 설정 파일로 구동

▪ # snort -c /etc/snort/snort.conf

- 상세 트래픽 포함하여 덤프

▪ # snort –v –c /etc/snort/snort.conf

- 다른 계층 포함하여 덤프(Application, Data Link 계층 포함)

▪ # snort -vde -c /etc/snort/snort.conf

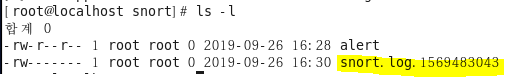

- 로그 기록

▪ # snort –vde –l /var/log/snort –c /etc/snort/snort.conf

- 검사 종료

▪ Ctrl + c

snort 실행해놓고

아까했던 GNS 설정 그대로 유지하고,

vmnet1 <-> vmnet2 핑 보내보면

확인가능.

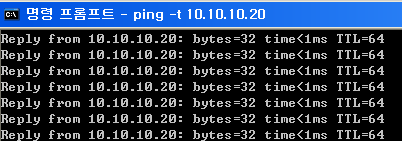

xp (10.10.10.10) 핑-> centOS_minimal (10.10.10.20)

# snort

# snort –vde –l /var/log/snort –c /etc/snort/snort.conf

'INFOSEC > LINUX' 카테고리의 다른 글

| DHCP - Relay Agent ( Helper Address ) (0) | 2019.09.30 |

|---|---|

| SNORT ( 2 ) - rules (0) | 2019.09.27 |

| Rootkit 감지 (0) | 2019.09.25 |

| Backdoor Rootkit (0) | 2019.09.25 |

| Local Backdoor (0) | 2019.09.24 |